阿里云服务器提醒有挖矿进程怎么办?

目前很多网站客户都在使用阿里云ECS服务器。 服务器中可以使用不同的系统。 Windows2008、windows2012、linux系统都可以在阿里云服务器上使用。 前段时间收到客户的安全请求,说是阿里云收到的。 短信提醒提醒服务器有挖矿进程,请立即处理安全提醒。 客户端的网站无法正常打开,甚至服务器的SSH远程连接也因卡而无法访问,给客户端造成了很大的影响。

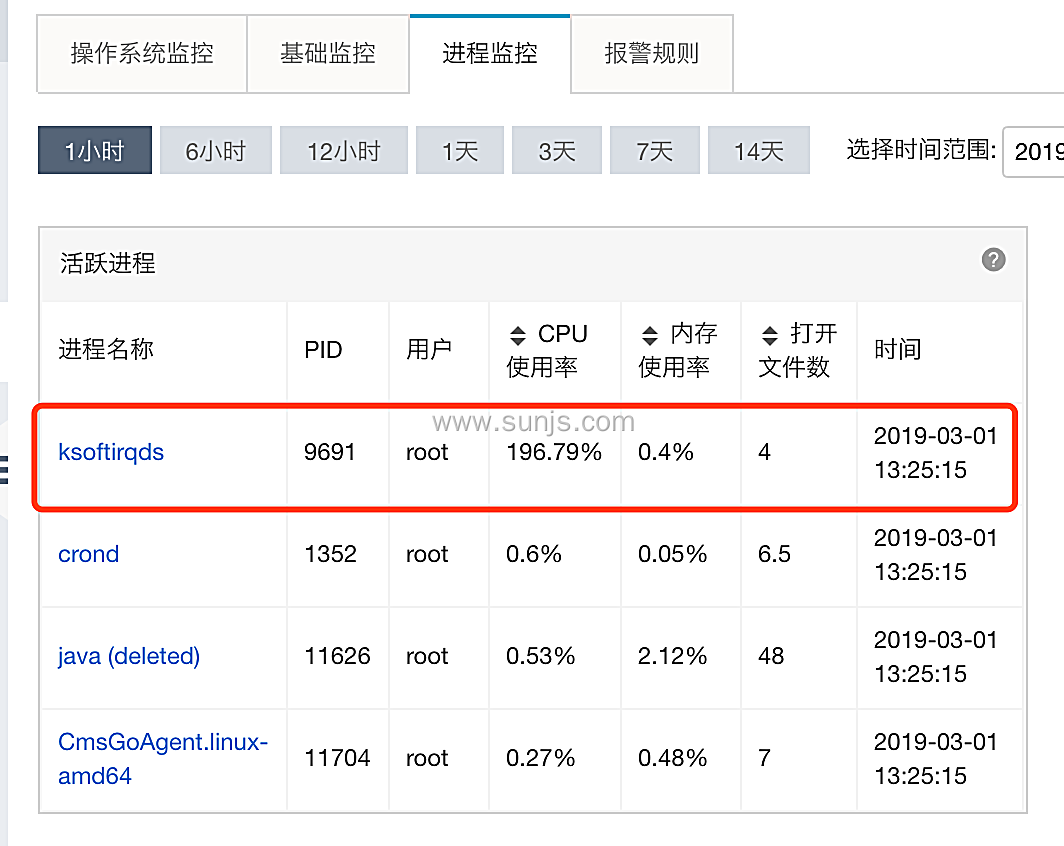

随即,我们的赛恩安全工程师对客户的服务器进行了全面的安全检查,登录阿里云的控制平台,通过本地远程访问进入,发现客户服务器的CPU达到了100%。 波动在20-35/之间。 我们通过TOP来检查进程,跟踪并检查哪些进程正在占用CPU。 通过检查,我们发现有一个进程一直在占用CPU。 从以上检查的问题可以判断,该客户的服务器已被植入挖矿。 挖矿程序,服务器被黑,导致阿里云安全警告有挖矿进程。

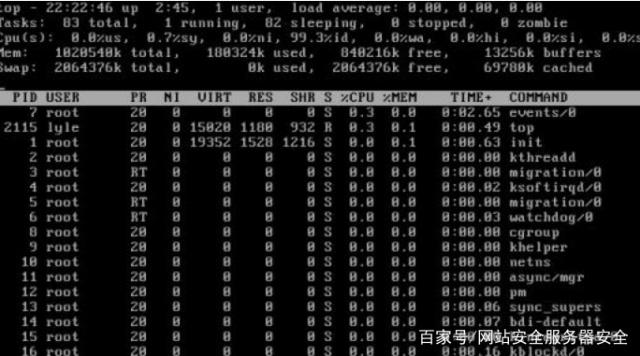

原来客户端的服务器中了挖矿木马。 我们看一下top进程的截图:

我们查找被占用进程的ID,发现该文件位于Linux系统的tmp目录下。 我们强行删除文件,并使用命令强行删除进程,CPU瞬间降到100。 10/10阿里云服务器ssh,挖矿的根源就在这里阿里云服务器ssh,那么黑客是如何攻击服务器并植入挖矿木马程序的呢? 根据我们在赛能安全多年的安全经验来看,客户的网站可能被篡改了,我们立即对客户的网站启动了全面的安全检查。 客户使用dedecms建站系统,开源的php+mysql数据库架构,对所有代码和图片以及数据库进行了安全检查,果然发现了问题。 网站根目录下上传了webshell木马文件。 咨询客户后,客户表示之前收到过阿里云的webshell后门提醒,但当时客户并没有在意。

此次服务器被植入挖矿木马程序漏洞的根本原因是网站的漏洞。 我们手动修复了dedecms的代码漏洞,包括代码之前存在的远程代码执行漏洞和sql注入漏洞。 、网站的文件夹权限已安全部署,为客户修改了默认的dede后台,增加了网站后台的二级密码保护。

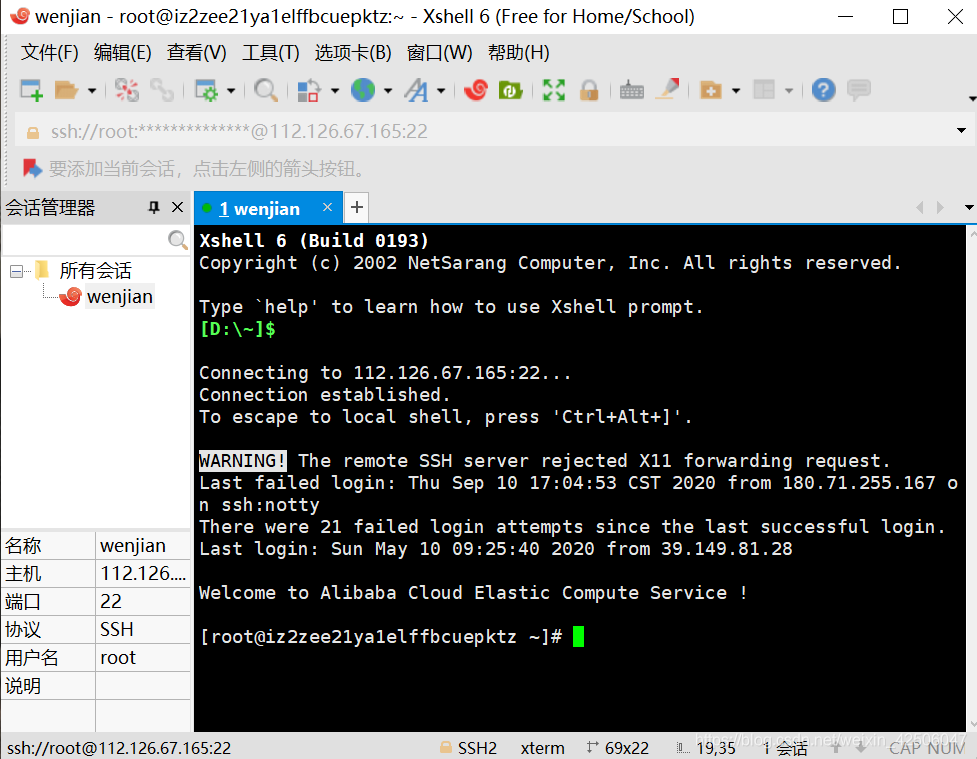

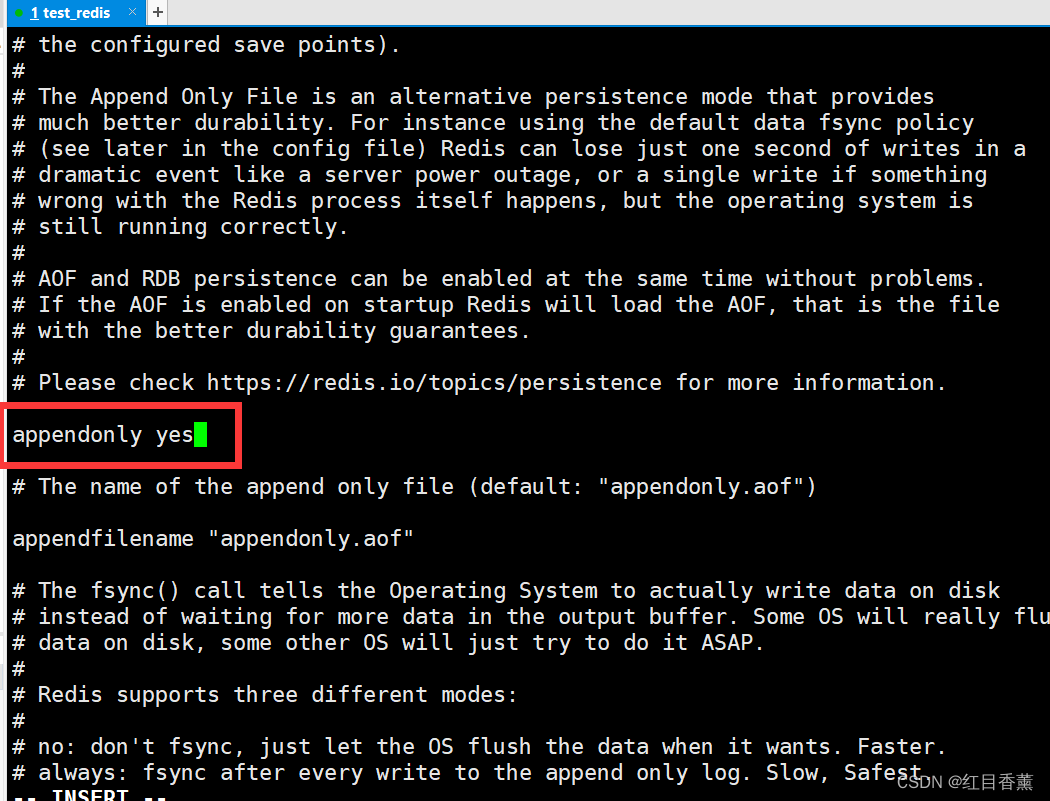

清除木马后门。 在服务器的计划任务中,发现了攻击者添加的任务计划。 服务器每次重启,间隔1小时,就会自动执行挖矿木马,并删除定时任务计划。 检查Linux系统用户是否为其他root级别管理员用户,添加过,但没有添加。 检查服务器的反向链接,包括恶意端口上是否有其他IP链接,用netstat -an检查所有端口的安全状态,发现没有被植入远程木马后门慈云数据自营海外云服务器,高稳定高性价比,支持弹性配置,安全部署客户的端口安全性,使用 iptables 来限制端口的流入和流出。

至此,客户端服务器挖矿木马的问题已经彻底解决。 关于挖矿木马的防护和解决方案,总结一下几点:

定期对网站程序代码进行安全检查,检查是否存在webshell后门,定期升级网站系统版本并修复漏洞,对网站后台登录进行二次密码验证,防止网站出现sql注入漏洞网站并获取管理员账号密码登录后台。 使用阿里云的端口安全策略开放80端口和443端口,其余SSH端口IP释放。 当您需要登录服务器时,请到阿里云后台添加发布IP,并尽量防止服务器被恶意登录。如果您还遇到阿里云提示服务器有挖矿程序。 你可以找专业的服务器安全公司来处理。 国内的安全公司如SINESAFE、绿盟科技、启明星辰等都是比较好的。 我也希望我们能够在解决问题的过程中为您提供帮助。 更多的人。