深入理解Linux端口文件,配置、管理与安全性分析

Linux端口文件是系统网络通信的关键组成部分,主要用于定义和管理端口与服务的映射关系,通过配置文件如/etc/services,用户可以查看和修改端口号与服务的对应关系,端口管理涉及开放、关闭和监控端口状态,常用工具包括netstat、ss和nmap,安全性分析是端口管理的核心,需定期检查开放端口,避免不必要的服务暴露,防止潜在攻击,通过防火墙(如iptables或firewalld)限制端口访问,结合日志监控和入侵检测系统(IDS),可有效提升系统安全性,合理配置和管理端口文件,是确保Linux系统网络安全的重要措施。

在Linux系统中,端口是网络通信的基础,无论是Web服务器、数据库还是其他网络服务,都需要通过端口与外界进行数据交换,Linux系统通过一系列文件和配置来管理这些端口,确保网络服务的正常运行,本文将深入探讨Linux端口文件的作用、配置方法以及如何通过管理这些文件来提升系统的安全性。

Linux端口文件概述

在Linux系统中,端口文件主要分为两类:一类是用于定义端口范围和分配的配置文件,另一类是用于监控和管理端口状态的文件。

端口范围配置文件

Linux系统中的端口范围由/proc/sys/net/ipv4/ip_local_port_range文件定义,该文件包含两个数字,分别表示系统可用的本地端口范围的起始和结束值,默认情况下,这个范围是32768到60999。

$ cat /proc/sys/net/ipv4/ip_local_port_range 32768 60999

通过修改这个文件,管理员可以调整系统可用的端口范围,以适应特定的网络需求。

端口状态文件

Linux系统通过/proc/net/tcp和/proc/net/udp文件来记录TCP和UDP端口的状态,这些文件包含了当前系统中所有活动的TCP和UDP连接的详细信息,包括本地地址、远程地址、连接状态等。

$ cat /proc/net/tcp sl local_address rem_address st tx_queue rx_queue tr tm->when retrnsmt uid timeout inode 0: 0100007F:0016 00000000:0000 0A 00000000:00000000 00:00000000 00000000 0 0 12345 1 ffff880012345678 100 0 0 10 -1

通过分析这些文件,管理员可以实时监控系统的网络连接状态,及时发现异常连接。

配置Linux端口文件

修改端口范围

在某些情况下,管理员可能需要调整系统的端口范围,当系统需要处理大量并发连接时,可能需要扩大端口范围以避免端口耗尽。

要修改端口范围,可以使用sysctl命令或直接编辑/proc/sys/net/ipv4/ip_local_port_range文件。

$ sudo sysctl -w net.ipv4.ip_local_port_range="10000 65000"

或者直接编辑文件:

$ echo "10000 65000" | sudo tee /proc/sys/net/ipv4/ip_local_port_range

配置防火墙规则

Linux系统中的防火墙工具(如iptables或firewalld)可以通过配置文件来管理端口的开放和关闭,这些配置文件通常位于/etc/sysconfig/iptables或/etc/firewalld/目录下。

使用iptables开放80端口:

$ sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT $ sudo service iptables save

使用firewalld开放80端口:

$ sudo firewall-cmd --zone=public --add-port=80/tcp --permanent $ sudo firewall-cmd --reload

配置服务端口

大多数网络服务在启动时会绑定到特定的端口,这些端口通常在服务的配置文件中定义,Apache HTTP服务器的端口配置位于/etc/httpd/conf/httpd.conf文件中:

Listen 80

通过修改这些配置文件,管理员可以调整服务监听的端口。

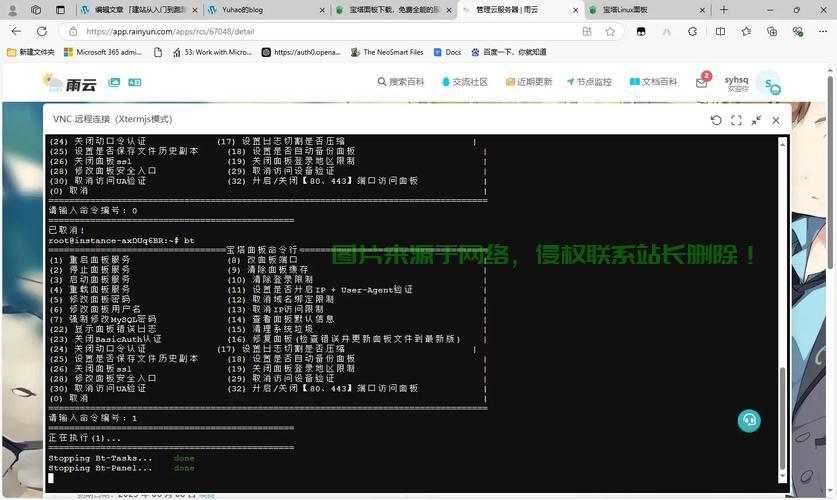

管理Linux端口文件

监控端口状态

管理员可以通过netstat、ss或lsof等工具来监控系统的端口状态。

使用netstat查看所有活动的TCP连接:

$ netstat -tuln

使用ss查看所有活动的TCP连接:

$ ss -tuln

使用lsof查看特定端口的使用情况:

$ lsof -i :80

关闭不必要的端口

为了提高系统的安全性,管理员应关闭不必要的端口,可以通过防火墙规则或直接停止相关服务来实现。

使用iptables关闭80端口:

$ sudo iptables -A INPUT -p tcp --dport 80 -j DROP $ sudo service iptables save

使用firewalld关闭80端口:

$ sudo firewall-cmd --zone=public --remove-port=80/tcp --permanent $ sudo firewall-cmd --reload

定期审计端口配置

管理员应定期审计系统的端口配置,确保没有未经授权的端口开放,可以通过脚本自动化这一过程,定期生成端口使用报告。

编写一个简单的脚本定期检查端口状态:

#!/bin/bash DATE=$(date +%Y-%m-%d) LOGFILE="/var/log/port_audit_$DATE.log" netstat -tuln > $LOGFILE echo "Port audit completed. Report saved to $LOGFILE"

提升Linux端口文件的安全性

使用非标准端口

为了提高安全性,管理员可以将服务绑定到非标准端口,将SSH服务从默认的22端口改为2222端口:

$ sudo sed -i 's/#Port 22/Port 2222/' /etc/ssh/sshd_config $ sudo systemctl restart sshd

使用端口敲门(Port Knocking)

端口敲门是一种安全机制,通过特定的端口访问序列来动态开放端口,管理员可以配置端口敲门规则,只有在收到正确的敲门序列后才开放特定端口。

使用knockd工具配置端口敲门:

$ sudo apt-get install knockd $ sudo nano /etc/knockd.conf

在配置文件中添加敲门规则:

[options]

UseSyslog

[openSSH]

sequence = 7000,8000,9000

seq_timeout = 5

command = /sbin/iptables -A INPUT -s %IP% -p tcp --dport 22 -j ACCEPT

tcpflags = syn

[closeSSH]

sequence = 9000,8000,7000

seq_timeout = 5

command = /sbin/iptables -D INPUT -s %IP% -p tcp --dport 22 -j ACCEPT

tcpflags = syn

使用SELinux或AppArmor

SELinux和AppArmor是Linux系统中的安全模块,可以通过配置策略来限制端口的访问,管理员可以配置这些模块,确保只有授权的进程可以访问特定端口。

使用SELinux限制HTTP服务的端口访问:

$ sudo semanage port -a -t http_port_t -p tcp 8080

Linux端口文件是系统网络通信的核心组成部分,通过合理配置和管理这些文件,管理员可以确保网络服务的正常运行,同时提升系统的安全性,本文详细介绍了Linux端口文件的作用、配置方法以及如何通过管理这些文件来提升系统的安全性,希望这些内容能帮助读者更好地理解和应用Linux系统中的端口管理技术。

参考文献

- Linux man pages:

netstat,ss,lsof,iptables,firewalld,knockd - Red Hat Documentation: Configuring Firewalls

- Ubuntu Documentation: Port Knocking

- SELinux Project: SELinux User's and Administrator's Guide