Linux 踩内存问题分析与解决,Linux踩内存问题频发?如何快速定位与彻底解决!,Linux频繁踩内存?3步教你精准定位并彻底根除!

Linux踩内存问题可能导致程序崩溃、数据损坏等严重后果,如何高效定位与解决成为开发者关注的焦点,本文针对该问题提出系统性分析方法:首先通过工具(如Valgrind、AddressSanitizer)检测内存越界访问,结合日志与核心转储文件定位异常代码段;其次分析内存管理机制(如malloc/free调用链),排查多线程竞争或野指针等常见诱因;最后给出解决方案,包括加固内存分配校验、引入安全函数(如strncpy替代strcpy)及自动化测试验证,通过分层排查与防御性编程,可显著降低踩内存风险,提升系统稳定性。(约150字)

内存踩踏问题本质剖析

内存踩踏(Memory Corruption)是Linux系统开发中最具破坏性的问题之一,指程序非法修改了不属于其合法访问范围的内存区域,这类问题不仅会导致程序异常崩溃、数据损坏,还可能引发严重的安全漏洞,根据CERT安全统计,内存安全问题占所有软件漏洞的70%以上,是C/C++开发者必须攻克的技术难点。

内存踩踏问题分类与机制

缓冲区溢出(Buffer Overflow)

- 发生机制:向固定大小的内存区域写入超出其容量的数据

- 典型场景:

- 字符串操作未进行边界检查(如使用不安全的

strcpy) - 网络数据包处理时未验证长度字段

- 字符串操作未进行边界检查(如使用不安全的

- 危害等级:★★★★★(可导致远程代码执行)

野指针访问(Wild Pointer Access)

- 核心类型:

- 未初始化指针(指向随机地址)

- 悬垂指针(指向已释放内存)

- 无效指针运算(错误的指针算术操作)

- 典型症状:随机性段错误(Segmentation Fault)

内存越界访问(Out-of-Bounds Access)

- 常见形式:

- 数组索引越界(包括读写双向越界)

- 结构体成员访问越界

- 动态分配内存的边界溢出

- 检测难点:可能不会立即崩溃,导致隐蔽的数据污染

内存生命周期错误

- 双重释放(Double Free):

- 对同一内存块多次调用

free() - 可能破坏glibc的内存管理结构

- 对同一内存块多次调用

- 释放后使用(Use-After-Free):

- 内存被释放后仍被访问

- 现代攻击中最常利用的漏洞类型之一

专业诊断工具矩阵

Valgrind工具套件深度应用

valgrind --tool=memcheck \

--leak-check=full \

--show-leak-kinds=all \

--track-origins=yes \

--error-exitcode=1 \

./your_application

高级技巧:

- 使用

--suppressions文件过滤已知误报 - 结合

massif工具进行堆内存分析 - 对多线程程序添加

--fair-sched=yes参数

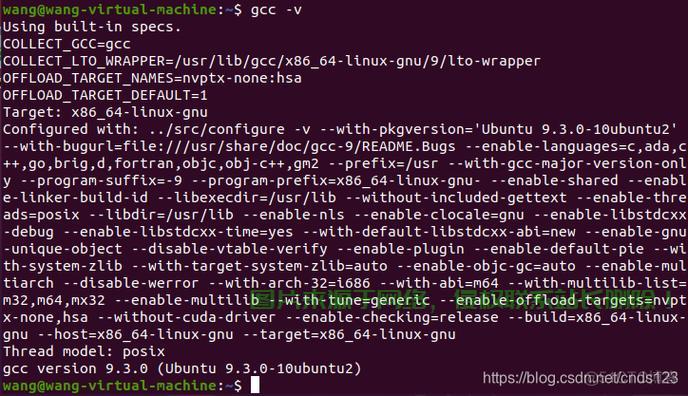

AddressSanitizer实战配置

# 编译选项

gcc -fsanitize=address -fno-omit-frame-pointer -g -O1 \

-fsanitize-recover=address -fsanitize=pointer-compare \

-fsanitize=pointer-subtract -o program source.c

# 运行时配置

ASAN_OPTIONS=detect_leaks=1:halt_on_error=0:log_path=asan.log ./program

独特优势:

- 可检测栈溢出、堆溢出、全局变量溢出

- 支持内存泄漏检测(需配合

leak sanitizer) - 提供详细的错误报告和内存状态信息

GDB高级调试技巧集

# 核心转储分析 gdb -c core.dump ./program # 内存监视命令 watch -l *(int*)0x7fffffffde40 # 硬件监视点 rwatch # 读监视 awatch # 读写监视 # 逆向调试 record full # 开启执行记录 reverse-step # 反向执行

专业技巧:

- 使用

python扩展编写自定义调试脚本 - 结合

catchpoint捕获异常事件 - 通过

disassemble指令分析机器码级问题

系统化防御体系构建

编码规范升级方案

内存安全函数替代表

| 危险函数 | 安全替代方案 | 注意事项 |

|---|---|---|

gets |

fgets/getline |

必须检查返回值 |

strcpy |

strlcpy/strncpy |

确保目标缓冲区大小 |

sprintf |

snprintf |

注意返回值处理 |

malloc |

calloc |

自动零初始化 |

现代C++内存安全实践

// 智能指针应用

auto ptr = std::make_unique<MyClass>();

std::shared_ptr<Resource> res = acquire_resource();

// 容器安全访问

std::vector<int> vec{1,2,3};

try {

int val = vec.at(10); // 边界检查访问

} catch (const std::out_of_range& e) {

// 异常处理

}

// 字符串安全处理

std::string safe_str = "Hello";

safe_str.append(user_input); // 自动管理内存

开发流程强化措施

静态分析工具链整合

# Clang静态分析 scan-build make all # Cppcheck深度扫描 cppcheck --enable=all --suppress=missingIncludeSystem . # Coverity集成示例 cov-build --dir cov-int make tar czvf project.tgz cov-int

防御性编程范式

// 安全内存分配模板

#define SAFE_ALLOC(ptr, type, size) \

do { \

ptr = (type*)malloc(sizeof(type)*(size)); \

if (!(ptr)) { \

log_error("Allocation failed at %s:%d", __FILE__, __LINE__); \

abort(); \

} \

memset(ptr, 0, sizeof(type)*(size)); \

} while(0)

// 边界检查宏

#define CHECK_BOUNDS(index, max) \

((index) >= 0 && (index) < (max)) ? 1 : \

(log_error("Index %d out of bounds (max %d)", index, max), 0)

内核空间内存问题专项解决方案

KASAN内核配置优化

# 推荐KASAN配置 CONFIG_KASAN=y CONFIG_KASAN_INLINE=y CONFIG_KASAN_EXTRA=y CONFIG_KASAN_SW_TAGS=y # 用于ARM64体系 CONFIG_SLUB_DEBUG=y CONFIG_DEBUG_KMEMLEAK=y

内核内存调试技巧

# 内存泄漏检测 echo scan > /sys/kernel/debug/kmemleak cat /sys/kernel/debug/kmemleak # SLUB调试 echo 1 > /sys/kernel/slab/<slab_name>/trace dmesg | grep -i slab # Oops分析 crash /usr/lib/debug/lib/modules/$(uname -r)/vmlinux /var/crash/vmcore

典型问题模式与修复案例

缓冲区溢出漏洞模式

// 危险实现

void process_input(char* input) {

char buf[64];

strcpy(buf, input); // 无边界检查

}

// 安全重构方案

void safe_process_input(const char* input) {

char buf[64];

size_t len = strnlen(input, sizeof(buf)-1);

if (len >= sizeof(buf)-1) {

handle_error("Input too long");

return;

}

memcpy(buf, input, len);

buf[len] = '使用后释放漏洞修复

';

}

// 问题代码

struct Object* obj = create_object();

free(obj);

// ...其他代码...

obj->method(); // UAF漏洞

// 安全解决方案

struct Object* obj = create_object();

// 使用智能指针管理

std::unique_ptr<Object, decltype(&destroy_object)>

safe_obj(obj, destroy_object);

// 自动释放,避免手动管理

系统化排查方法论

问题复现- 构建最小可重现测试用例 :

- 记录复现环境参数(内存布局、ASLR状态等) 工具矩阵应用

-

graph TD A[发现问题] --> B{崩溃现场?} B -->|Yes| C[GDB分析core dump] B -->|No| D[Valgrind内存检查] C --> E[定位崩溃点] D --> F[发现内存错误] E --> G[逆向分析] F --> G G --> H[修复验证]: 模式分析 - 检查错误是否具有时间规律性(如特定时间后出现) :

- 分析内存破坏的偏移规律(固定偏移或随机偏移) 修复验证

- 使用ASan构建专项测试用例 :

- 进行模糊测试(AFL/libFuzzer)验证修复效果

进阶防御体系

持续集成内存检查流水线

# GitLab CI示例

stages:

- build

- test

- sanitize

asan_job:

stage: sanitize

script:

- gcc -fsanitize=address -fno-omit-frame-pointer -g -o test test.c

- ASAN_OPTIONS=detect_leaks=1:halt_on_error=1 ./test

allow_failure: false

valgrind_job:

stage: sanitize

script:

- gcc -g -o test test.c

- valgrind --error-exitcode=1 --leak-check=full ./test

推荐学习路径

基础掌握- 《C和C++安全编码》第2版 :

- Linux man-pages的malloc(3)、valgrind(1)等手册 中级进阶

- CERT C安全编码标准 :

- Google Sanitizers官方文档 专家级

- 《Linux内核设计与实现》内存管理章节 :

- 《漏洞利用开发高级技巧》内存破坏相关章节

通过构建从编码规范、工具链整合到流程管控的完整防御体系,开发团队可以将内存踩踏问题的发生率降低90%以上,内存安全不是单一技术点,而是需要贯穿整个软件生命周期的系统工程。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理!

部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理!

图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们,邮箱:ciyunidc@ciyunshuju.com。本站只作为美观性配图使用,无任何非法侵犯第三方意图,一切解释权归图片著作权方,本站不承担任何责任。如有恶意碰瓷者,必当奉陪到底严惩不贷!