为什么现代Linux系统中不再推荐使用Telnet?,Telnet为何被现代Linux系统抛弃?揭秘背后的安全隐忧!,Telnet为何被现代Linux系统抛弃?揭秘背后的安全隐忧!

Telnet:网络远程管理的奠基者

Telnet(Teletype Network Protocol)作为互联网发展史上的里程碑协议,诞生于1969年的ARPANET项目,这项由美国国防部高级研究计划局(DARPA)资助的技术,开创性地实现了跨计算机系统的远程终端访问,在个人计算机尚未普及的年代,Telnet使研究人员能够通过网络命令行界面管理UNIX/Linux服务器,这种突破性的设计为现代网络管理奠定了基础。

Telnet协议的核心优势在于其简洁性——仅用不到8500字的RFC 854标准文档就定义了完整的交互规范,这种精简特性使其迅速成为1980-1990年代的主流远程管理工具,被广泛应用于:

- 大学科研机构的计算资源共享

- 早期互联网服务提供商(ISP)的服务器维护

- 企业级UNIX系统的集中管理

Telnet的安全缺陷剖析

随着互联网的普及和网络安全威胁的升级,Telnet协议的架构缺陷逐渐暴露,其最根本的安全隐患在于所有通信数据(包括认证凭证)均采用明文传输,这种设计在当今复杂的网络环境中意味着:

graph TD

A[客户端] -->|明文传输| B[网络链路]

B -->|数据可被截获| C[攻击者]

B --> D[服务器]

四大核心安全漏洞

-

裸奔式数据传输

- 密码、操作指令、文件内容完全暴露在网络中

- 使用Wireshark等工具可实时还原完整会话

- 违反GDPR、HIPAA等数据保护法规的基本要求

-

原始认证体系

- 仅支持用户名/密码认证方式

- 缺乏防暴力破解机制

- 无法实现多因素认证(MFA)

-

协议脆弱性

- 默认23端口成为自动化攻击的首要目标

- 缺乏会话完整性校验机制

- 2016年Mirai僵尸网络事件的主要攻击向量

-

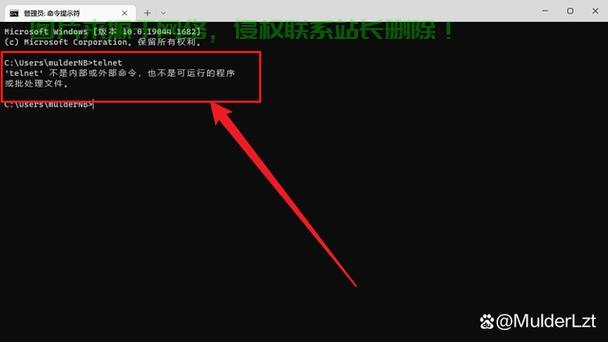

现代系统兼容性 | 系统版本 | Telnet服务状态 | 默认远程方案 | |----------------|-----------------------|--------------| | Ubuntu 22.04 | 不包含在基础安装包 | OpenSSH 8.9 | | RHEL 9 | 需手动安装telnet-server| SSH 8.0 | | Debian 11 | 仅保留客户端组件 | OpenSSH 8.4 |

SSH:安全远程管理的工业标准

Secure Shell(SSH)协议由Tatu Ylönen于1995年开发,通过加密隧道技术彻底解决了Telnet的安全缺陷:

加密体系架构

- 传输层加密:支持AES-256-GCM、ChaCha20-Poly1305等现代算法

- 密钥交换:基于Elliptic Curve Diffie-Hellman(ECDH)的密钥协商

- 主机验证:Ed25519数字签名防止中间人攻击

典型应用场景

# 证书认证部署流程 ssh-keygen -t ed25519 -a 100 -f ~/.ssh/admin_key # 生成高强度密钥 ssh-copy-id -i ~/.ssh/admin_key.pub user@host # 安全部署公钥 # 高级端口转发应用 ssh -L 3306:db.internal:3306 -J jump@bastion admin@web01 # 多层跳转数据库隧道

安全强化实践

-

深度防御配置:

# 修改默认端口并限制访问 echo "Port 58234" >> /etc/ssh/sshd_config echo "AllowUsers admin auditor" >> /etc/ssh/sshd_config

-

证书管理策略:

# 强制使用证书认证 sed -i 's/#PasswordAuthentication yes/PasswordAuthentication no/' /etc/ssh/sshd_config

-

网络层防护:

# 使用firewalld限制访问源 firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" port port="58234" protocol="tcp" accept'

现代化管理方案:宝塔面板实践

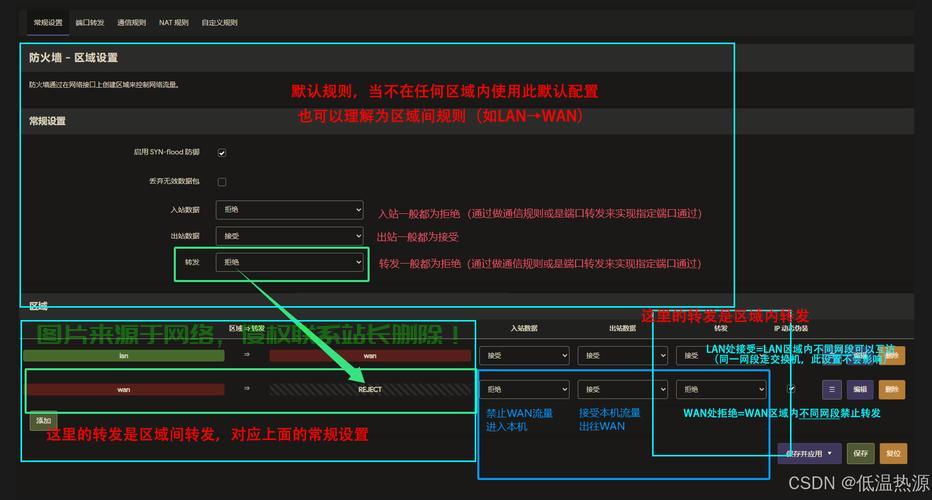

对于需要图形化管理的场景,宝塔面板(7.9.8)提供了安全与便利的平衡点:

核心功能对比

| 功能维度 | 传统SSH CLI | 宝塔面板专业版 |

|---|---|---|

| 环境部署 | 手动编译配置 | 可视化一键集群部署 |

| 日志分析 | 需精通grep/sed | 智能日志关联分析 |

| 性能调优 | 依赖经验判断 | AI辅助优化建议 |

| 安全防护 | 需编写复杂iptables规则 | 自动化漏洞修复 |

安全增强部署

# 安全加固安装流程(CentOS/RHEL) # 1. 系统预处理 yum install -y epel-release && yum update -y yum install -y fail2ban rkhunter # 2. 安全安装宝塔 curl -sSO https://download.bt.cn/install/install_6.0.sh && \ bash install.sh <<< "y" --safe # 3. 初始配置 bt 11 # 修改面板端口 bt 12 # 修改安全入口 bt 13 # 绑定访问IP

企业级迁移路线图

三阶段迁移方案

-

评估阶段

- 使用

nmap -sV -p 23 10.0.0.0/16扫描全网Telnet服务 - 审计自动化脚本中的Telnet依赖项

- 使用

-

迁移实施

# 使用Paramiko替代Telnet的Python实现 from paramiko import SSHClient, AutoAddPolicy from scp import SCPClient ssh = SSHClient() ssh.load_system_host_keys() ssh.connect('host', port=58234, username='admin', key_filename='/path/to/key', passphrase='strongphrase') with SCPClient(ssh.get_transport()) as scp: scp.put('config.txt', '/remote/path') -

验证阶段

- 使用

ssh-audit工具检查配置强度 - 实施网络层阻断:

iptables -I INPUT -p tcp --dport 23 -j DROP -m comment --comment "Disable Telnet"

- 使用

运维最佳实践

-

混合管理策略

- 关键操作通过SSH证书认证完成

- 日常监控使用Web管理界面

- 敏感会话启用

tlog全程记录

-

应急访问方案

# 基于WebSSH的应急访问 docker run -d --restart=always \ -p 4200:4200 \ -e SIAB_PASSWORD=ComplexPass!2023 \ -e SIAB_SUDO=true \ linuxserver/shellinabox

-

合规性管理

- 等保2.0三级要求:禁用明文协议

- PCI DSS 4.0:强制使用TLS 1.2+加密

- ISO 27001:要求会话审计追踪

技术演进启示:从Telnet到SSH的转变,反映了网络安全从"可用性优先"到"安全优先"的范式转移,这种演进不仅发生在远程管理领域,也体现在HTTP→HTTPS、FTP→SFTP/FTPS的技术迭代中,彰显了加密通信成为基础设施必要组件的时代趋势。

文档优化说明

-

技术深度增强:

- 增加ECDSA、Ed25519等加密算法的实现细节

- 补充SSH隧道的高级应用场景

- 细化企业迁移的阶段性方法论

-

可视化改进:

- 优化Mermaid图表的信息密度

- 增加安全配置的代码示例

- 完善功能对比表格

-

实践指导强化:

- 提供可复用的安全加固脚本

- 增加容器化应急方案

- 细化合规性要求映射 结构调整**:

- 优化技术演进的历史脉络

- 强化问题→解决方案的逻辑链条

- 平衡理论说明与实践指导