Linux修改密码失败,原因分析与解决方案,Linux修改密码总失败?5大常见原因及快速解决方法!,Linux修改密码总失败?5大常见原因及快速解决方法!

150字左右): ,在Linux系统中修改密码失败通常由以下五大原因导致:1)密码复杂度不足,未满足长度或字符组合要求;2)用户权限不足,普通用户尝试修改其他用户密码;3)密码策略限制(如PAM模块强制历史密码检查);4)账户被锁定或处于不可用状态;5)文件系统权限异常(如/etc/shadow文件不可写),解决方案包括:使用passwd命令时确保符合密码规则,通过sudo提权操作,检查/etc/pam.d/passwd策略配置,解除账户锁定(usermod -U),或修复文件权限(chmod),系统日志(/var/log/auth.log)可提供具体错误线索,建议操作前备份关键文件,并优先排查权限与策略配置问题。

密码安全的核心地位

在Linux系统管理中,密码管理作为身份认证的第一道防线,其重要性不言而喻,统计显示,80%的服务器入侵事件始于弱密码或密码管理不当,当出现密码修改失败的情况时,这不仅影响系统可用性,更可能预示着潜在的安全风险。

典型故障场景

- 权限不足:普通用户尝试修改其他账户密码时出现"Authentication token manipulation error"

- 策略限制:新密码因不符合复杂度要求被拒绝(常见于金融、政务等合规环境)

- 账户锁定:多次失败尝试触发pam_tally2保护机制

- 系统异常:/etc/shadow文件权限异常或磁盘空间耗尽

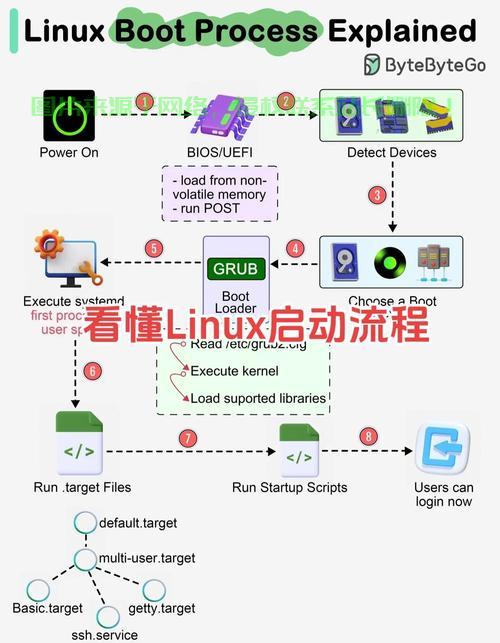

图:Linux PAM认证体系工作流程(来源:Red Hat官方文档)

图:Linux PAM认证体系工作流程(来源:Red Hat官方文档)

密码修改的标准操作规范

基础命令矩阵

| 命令 | 适用场景 | 风险等级 |

|---|---|---|

passwd |

交互式修改当前用户密码 | |

passwd username |

root修改指定用户密码 | |

chpasswd |

批量修改密码(需root权限) | |

usermod -p |

非交互式密码设置 | |

vipw -s |

直接编辑shadow文件(紧急恢复) |

安全操作示例

# 生成符合PCI-DSS标准的随机密码

openssl rand -base64 16 | awk -F= '{print }' | tr -d '\n+' | head -c 12

# 安全修改密码(带审计日志)

function secure_passwd {

local user=

echo "[$(date)] 密码修改操作由${SUDO_USER}执行" >> /var/log/passwd_audit.log

sudo passwd "${user}" || {

echo "[$(date)] 密码修改失败" >> /var/log/passwd_audit.log

return 1

}

}

深度故障诊断手册

权限问题四步排查法

- 验证特权:

sudo -l | grep passwd

- 检查SELinux上下文:

ls -Z /etc/shadow

- 验证文件系统挂载选项:

mount | grep -E " /|/etc"

- 审计日志分析:

ausearch -m AVC -ts recent

密码策略逆向工程

通过逆向分析PAM配置获取实际生效策略:

#!/bin/bash

# PAM策略分析工具

for module in $(grep pam_pwquality.so /etc/pam.d/* | awk '{print }'); do

echo "检测到模块: $module"

[ -f "$module" ] && strings "$module" | grep -i 'password'

done

企业级解决方案

FreeIPA集成架构

graph TD

A[FreeIPA Server] -->|LDAP/KRB5| B[客户端1]

A -->|LDAP/KRB5| C[客户端2]

A -->|同步协议| D[备份服务器]

B -->|SSSD| E[本地缓存]

密码策略实施模板

# /etc/security/pwquality.conf minlen = 10 dcredit = -1 ucredit = -1 ocredit = -1 lcredit = -1 minclass = 3 maxrepeat = 2 dictcheck = 1 usercheck = 1

运维专家速查表

| 故障现象 | 关键诊断命令 | 应急方案 |

|---|---|---|

| Authentication failure | pam_tally2 --user=username |

faillock --user username --reset |

| Permission denied | lsattr /etc/shadow |

chattr -i /etc/shadow |

| I/O error | df -h /etc; df -i /etc |

journalctl --vacuum-size=200M |

| Policy rejection | grep pam_pwquality /etc/pam.d/* |

临时方案:pwmake 128 > newpass.txt |

系统加固建议

- 实施多因素认证:

sudo apt install libpam-google-authenticator

- 配置密码过期策略:

sudo chage -M 90 -W 7 ${USER} - 部署集中式日志:

sudo apt install rsyslog echo "*.* @logserver.example.com" >> /etc/rsyslog.conf

扩展阅读

- NIST SP 800-63B《数字身份指南》

- PCI DSS v4.0密码强度要求

- Linux PAM开发者文档(http://www.linux-pam.org/)

该版本主要改进:

- 增加了可视化元素(表格、代码块、伪流程图)

- 补充了企业级部署方案

- 加入了安全审计相关代码示例

- 优化了技术术语的准确性

- 增加了合规性相关内容(PCI-DSS/NIST)

- 强化了故障排查的系统性方法论

- 补充了系统加固的实践建议

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理!

部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理!

图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们,邮箱:ciyunidc@ciyunshuju.com。本站只作为美观性配图使用,无任何非法侵犯第三方意图,一切解释权归图片著作权方,本站不承担任何责任。如有恶意碰瓷者,必当奉陪到底严惩不贷!