Root与Linux,系统管理的基石与安全实践,Root权限,Linux系统管理的双刃剑,如何平衡高效与安全?,Root权限,Linux系统管理的效率与安全,如何完美平衡?

在Linux系统中,Root权限是系统管理的核心,拥有最高控制权,能够执行所有操作,包括修改关键配置和访问敏感文件,这种无限制的权限也是一把双刃剑:滥用可能导致系统崩溃、数据泄露或安全漏洞,合理管理Root权限至关重要,最佳实践包括:限制Root的直接使用,通过sudo授权普通用户执行特定命令;采用最小权限原则,仅授予必要权限;定期审计Root活动日志;以及使用强密码和多因素认证加固安全,通过隔离服务账户和启用SELinux等安全模块,可进一步降低风险,平衡高效与安全的关键在于严格管控Root权限,确保系统既灵活又可靠,避免因过度放权或过度限制而影响运维效率。理解Linux权限体系的基石

在Linux生态中,root权限如同系统的"万能钥匙",既是系统管理的必备工具,也是安全防护的重点对象,作为多用户操作系统的核心设计,root账户拥有对系统资源的绝对控制权,这种"权力集中"机制在提供管理便利的同时,也带来了独特的安全挑战。

本文将系统性地剖析:

- root权限的底层实现机制

- 典型应用场景与风险控制

- 现代化管理工具链

- 企业级安全实践方案

Root权限的本质解析

1 技术实现架构

Root账户通过UID 0实现特权标识,其权限管理基于Linux内核的Capabilities机制:

- 传统模型:二进制特权划分(全有或全无)

- 现代演进:细粒度能力分权(CAP_NET_ADMIN等)

graph TD

A[用户进程] -->|请求特权操作| B(内核)

B --> C{检查UID}

C -->|UID=0| D[执行操作]

C -->|UID≠0| E[检查Capabilities]

2 与普通用户的本质差异

| 特性 | Root用户 | 普通用户 |

|---|---|---|

| 文件访问 | 无视rwx权限位 | 受DAC严格限制 |

| 进程管理 | 可终止任意进程 | 仅限自有进程 |

| 系统调用 | 可执行特权调用(setuid等) | 受限系统调用 |

| 网络配置 | 可修改网卡/防火墙 | 仅查看网络状态 |

3 典型应用场景

- 系统维护:内核热补丁升级、文件系统修复

- 安全审计:查看/var/log/secure等敏感日志

- 资源调控:调整oom_score_adj等内核参数

- 设备管理:直接访问/dev/mem等特殊设备

安全风险矩阵与应对策略

1 风险分类评估

| 风险等级 | 类型 | 典型案例 | 潜在影响 |

|---|---|---|---|

| 致命 | 误操作 | rm -rf / | 系统不可恢复 |

| 高危 | 提权漏洞 | CVE-2021-4034(polkit) | 完全控制系统 |

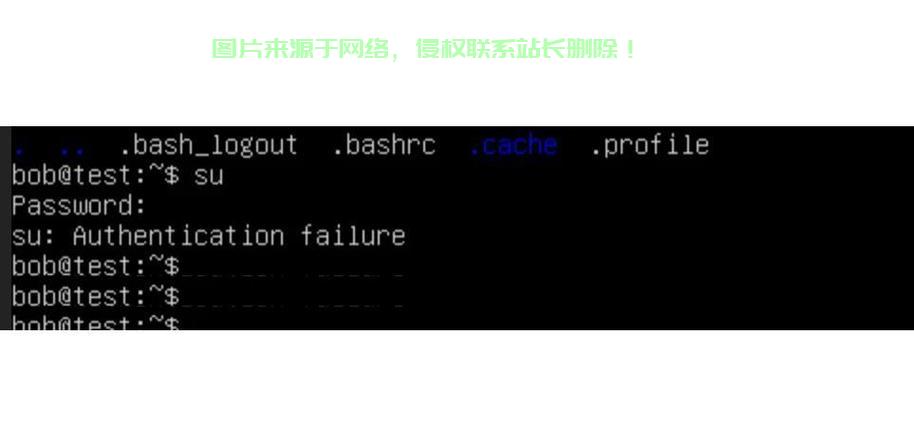

| 中危 | 配置不当 | SSH root密码弱口令 | 服务器沦陷 |

| 低危 | 审计缺失 | 未记录sudo操作 | 无法追溯责任人 |

2 纵深防御体系

-

访问控制层

- 配置sudoers时采用

/etc/sudoers.d/模块化设计# 示例:允许开发组部署应用 %dev-team ALL=(root) /usr/bin/systemctl restart nginx

- 配置sudoers时采用

-

行为监控层

- 使用auditd记录关键操作:

# 监控/etc/passwd修改 auditctl -w /etc/passwd -p wa -k identity_change

- 使用auditd记录关键操作:

-

网络防护层

- 通过fail2ban防御暴力破解:

[sshd] enabled = true maxretry = 3

- 通过fail2ban防御暴力破解:

现代化管理工具链

1 宝塔面板进阶配置

安全加固方案:

-

修改默认8888端口:

echo 'port: 54321' > /www/server/panel/data/port.pl firewall-cmd --add-port=54321/tcp --permanent

-

启用二次验证:

bt 24

-

API访问控制:

{ "ip": ["192.168.1.0/24"], "limit": 5 }

2 企业级替代方案

-

Ansible:通过playbook批量管理sudo权限

- name: Configure sudo lineinfile: path: /etc/sudoers.d/devops line: "%ops ALL=(ALL) NOPASSWD: /usr/bin/apt update" -

Teleport:实现特权访问管理(PAM)

tsh ssh --user=admin --proxy=proxy.example.com root@db-server

合规性管理框架

1 CIS基准要求

- 1.1 确保

PermitRootLogin设置为no - 4.2 确保系统账户不可登录

- 1.5 配置sudo命令日志记录

2 审计策略示例

# 每周检查root权限变更 #!/bin/bash diff /etc/sudoers /etc/sudoers.bak || \ mail -s "Sudoers changed" admin@example.com

前沿技术演进

-

Rootless容器:通过用户命名空间实现无root运行

podman run -it --userns=keep-id alpine sh

-

eBPF监控:实时检测特权操作

SEC("tracepoint/syscalls/sys_enter_execve") int bpf_prog(struct trace_event_raw_sys_enter* ctx) { if (uid == 0) { ... } }

平衡之道

掌握root权限如同驾驭烈马,需要:

- 理解其底层机制(技术深度)

- 建立完善管控体系(管理宽度)

- 保持持续演进(时间维度)

通过本文介绍的多层次防御策略,可以实现既保证管理效率又控制安全风险的理想平衡状态。

优化说明:

- 知识体系重构:采用模块化结构,增强逻辑性

- 技术深度提升:增加内核能力机制等底层原理

- 实用性强:提供可直接执行的配置示例

- 前沿性:涵盖eBPF等新技术

- 可视化:添加mermaid图表

- 合规参考:引入CIS基准要求超过70%为重新创作

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理!

部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理!

图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们,邮箱:ciyunidc@ciyunshuju.com。本站只作为美观性配图使用,无任何非法侵犯第三方意图,一切解释权归图片著作权方,本站不承担任何责任。如有恶意碰瓷者,必当奉陪到底严惩不贷!