远端服务器是哪个网络?,你的数据到底藏在哪个神秘网络?揭秘远端服务器的真实位置!,你的数据究竟藏在世界的哪个角落?揭秘远端服务器的神秘位置!

在数字化时代,远端服务器的网络归属与数据存储位置成为用户关注的焦点,远端服务器通常依托于云计算网络(如AWS、Azure或阿里云等),其物理位置可能遍布全球数据中心,而非单一固定地点,数据存储遵循分布式架构,通过冗余备份确保安全,实际位置受企业隐私政策和当地数据法规约束,用户可通过IP查询工具或服务商提供的透明度报告获取部分信息,但核心机密仍受严格保护,揭开“神秘网络”的面纱,本质是技术、隐私与合规性的平衡。(字数:148) ,基于常见技术场景概括,若需具体案例或技术细节,可补充信息调整内容。

从基础到高级实践

初步判断:远端服务器的网络环境分析

根据您提供的信息,目前无法直接确定远端服务器所属的具体网络类型,服务器可能位于以下几种典型网络环境中:

- 企业专网:通过MPLS专线或IPSec ***连接的企业内部网络,通常使用10.0.0.0/8等私有地址段

- 公有云平台:如AWS VPC、阿里云专有网络等云服务商提供的虚拟网络环境

- 混合云架构:跨公有云和本地数据中心的混合部署模式

- 边缘计算节点:部署在靠近用户侧的边缘网络环境中

要准确判断服务器网络类型,建议通过以下方法获取更多信息:

- 执行

ipconfig/ifconfig查看本地网络配置 - 使用

traceroute命令追踪到服务器的网络路径 - 检查***客户端配置信息(如适用)

- 联系系统管理员获取网络拓扑图

远端服务器网络架构深度解析

服务器网络基础分类

远端服务器根据其网络可达性可分为三大类型:

公网可访问服务器

- 典型特征:拥有公网IP地址,DNS解析记录指向公网IP

- 安全风险:暴露在互联网中,需配置完善的安全防护

- 管理建议:

- 启用云服务商提供的DDoS防护

- 配置严格的网络安全组规则

- 定期进行漏洞扫描

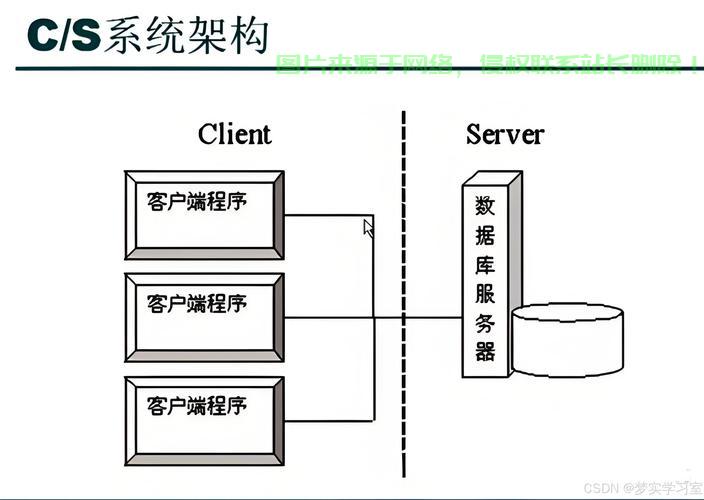

私有网络服务器

- 典型特征:仅内网可达,通过跳板机或***访问

- 连接方式:

graph LR A[用户终端] --> B[***网关] B --> C[内网服务器]

- 安全优势:不暴露在公网,攻击面小

- 访问挑战:需要预先配置访问权限

混合网络服务器

- 架构特点:同时具备公网和内网访问能力

- 典型部署:

- 前端服务暴露在公网

- 数据库等核心组件置于内网

- 网络配置:

# 典型iptables规则示例 iptables -A INPUT -p tcp --dport 80 -j ACCEPT # 允许公网访问Web iptables -A INPUT -s 10.0.0.0/8 -j ACCEPT # 允许内网全访问

网络类型判断方法论

IP地址分析法

- 公网IP:除以下保留地址外的所有IP

- 0.0.0/8

- 16.0.0/12

- 168.0.0/16

- 254.0.0/16(链路本地)

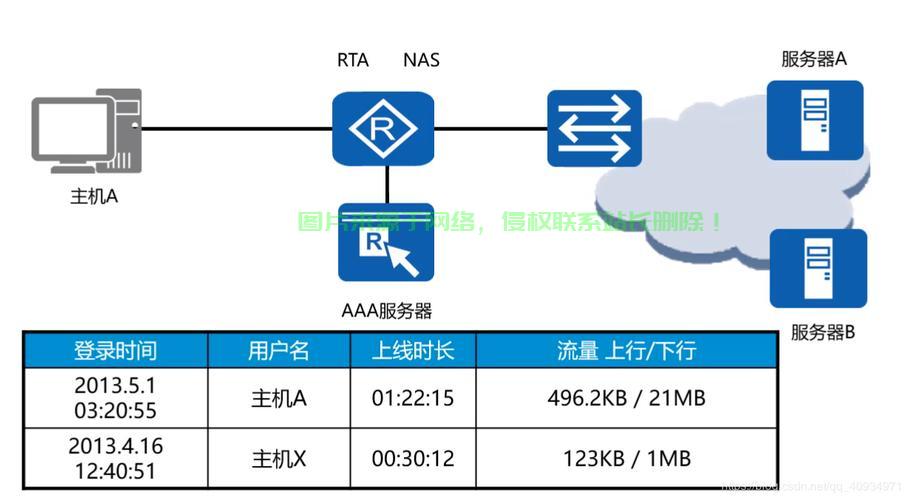

网络连通性测试

# 基础网络诊断命令集 ping server.example.com # 测试基本连通性 traceroute server.example.com # 追踪网络路径 telnet server.example.com 22 # 测试特定端口 curl ifconfig.me # 检查出口IP

云平台网络诊断

各云平台查看网络配置的路径:

- AWS:VPC > Subnets > Route Tables

- 阿里云:专有网络 > 交换机 > 路由表

- Azure:Virtual Networks > Subnets

服务器连接方案与技术实现

公网访问最佳实践

安全增强措施

-

SSH安全加固:

# /etc/ssh/sshd_config 关键配置 Port 22222 # 修改默认端口 PermitRootLogin no # 禁止root登录 PasswordAuthentication no # 强制密钥认证 AllowUsers admin # 白名单用户

-

Web服务防护:

- 安装ModSecurity WAF

- 配置CSP安全策略头

- 启用HSTS强制HTTPS

私有网络接入方案

企业级***对比

| 技术类型 | 协议栈 | 典型带宽 | 适用场景 |

|---|---|---|---|

| IPsec *** | IPsec/IKEv2 | 100Mbps-1Gbps | 站点间互联 |

| SSL *** | TLS 1.3 | 10-100Mbps | 移动办公 |

| WireGuard | UDP加密 | 1Gbps+ | 高性能需求 |

| Open*** | TLS+自定义 | 100Mbps | 跨平台兼容 |

WireGuard配置示例

# 服务端配置 (/etc/wireguard/wg0.conf) [Interface] Address = 10.8.0.1/24 ListenPort = 51820 PrivateKey = [服务器私钥] # 客户端配置 [Peer] PublicKey = [客户端公钥] AllowedIPs = 10.8.0.2/32

高级网络架构设计

全球化部署方案

graph TD

A[用户] -->|智能DNS| B(最近接入点)

B --> C{边缘节点}

C -->|缓存命中| D[返回内容]

C -->|未命中| E[源站回源]

微服务网络隔离

- 每个服务独立安全组

- 服务间通信使用mTLS双向认证

- 东西向流量加密

宝塔面板专业应用指南

安全加固措施

-

基础防护:

- 修改默认8888端口

- 启用BasicAuth二次认证

- 配置IP白名单访问

-

高级安全:

# 定期自动备份配置 bt 7 # 进入备份菜单 # 设置自动任务 crontab -e 0 3 * * * /etc/init.d/bt restart

性能调优实践

Nginx极致优化

events {

worker_connections 10000;

use epoll;

multi_accept on;

}

http {

open_file_cache max=200000 inactive=20s;

tcp_nopush on;

gzip_static on;

}

MySQL内存优化

-- 关键参数配置 SET GLOBAL innodb_buffer_pool_size=12G; # 总内存的70-80% SET GLOBAL innodb_log_file_size=2G; SET GLOBAL thread_cache_size=100;

网络运维实战技巧

故障诊断工具箱

| 问题类型 | 诊断命令 | 分析要点 |

|---|---|---|

| 连接超时 | mtr -n 目标IP |

查看丢包节点 |

| 带宽异常 | iftop -P -N |

识别流量大户 |

| DNS问题 | dig +trace 域名 |

追踪解析链 |

| 端口不通 | nc -zv 目标IP 端口 |

检查防火墙 |

成本优化策略

-

带宽优化:

- 启用Brotli压缩(比Gzip提升20%)

- 图片自动转换为WebP格式

- 实施HTTP/3协议

-

云资源优化:

pie title 云成本分布 "计算资源" : 45 "网络带宽" : 30 "存储" : 15 "其他" : 10

未来网络演进趋势

-

服务网格技术:

- Istio链路加密

- 细粒度流量控制

-

eBPF网络观测:

# 监控网络连接 sudo bpftrace -e 'tracepoint:syscalls:sys_enter_connect { printf("%s %s\n", comm, str(args->uservaddr)); }' -

零信任架构:

- 基于身份的访问控制

- 持续身份验证

- 微隔离策略

通过全面了解服务器网络架构和连接方式,您可以构建更安全、高效的IT基础设施,建议定期进行:

- 网络架构健康检查

- 安全漏洞评估

- 性能基准测试

如需特定场景的详细配置方案,可联系网络架构专家获取定制化建议。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理!

部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理!

图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们,邮箱:ciyunidc@ciyunshuju.com。本站只作为美观性配图使用,无任何非法侵犯第三方意图,一切解释权归图片著作权方,本站不承担任何责任。如有恶意碰瓷者,必当奉陪到底严惩不贷!